Protection. Without perimeters.

Premessa: identità è il nuovo perimetro. Spesso ci chiediamo quale ruolo dovrebbero svolgere gli attributi di rete nel limitare l’accesso ad applicazioni, server e dati. Possiamo, e dovremmo, negare le richieste di accesso provenienti da paesi ad alto rischio? Il contesto della rete è ancora importante. Prendiamo in considerazione l’identità della rete e la posizione da cui gli utenti si autenticano. Se un cliente determina che non ci sono utenti autorizzati in una regione o paese, un approccio con privilegi minimi potrebbe giustificare la decisione di non consentire alle reti di quella regione di connettersi alle sue applicazioni e ai suoi dati. L’origine di rete di una richiesta di accesso è uno dei tanti attributi che valutiamo dinamicamente prima o durante l’autenticazione come parte dell’approccio “Zero Trust” alla sicurezza.

Protection. Network Zone.

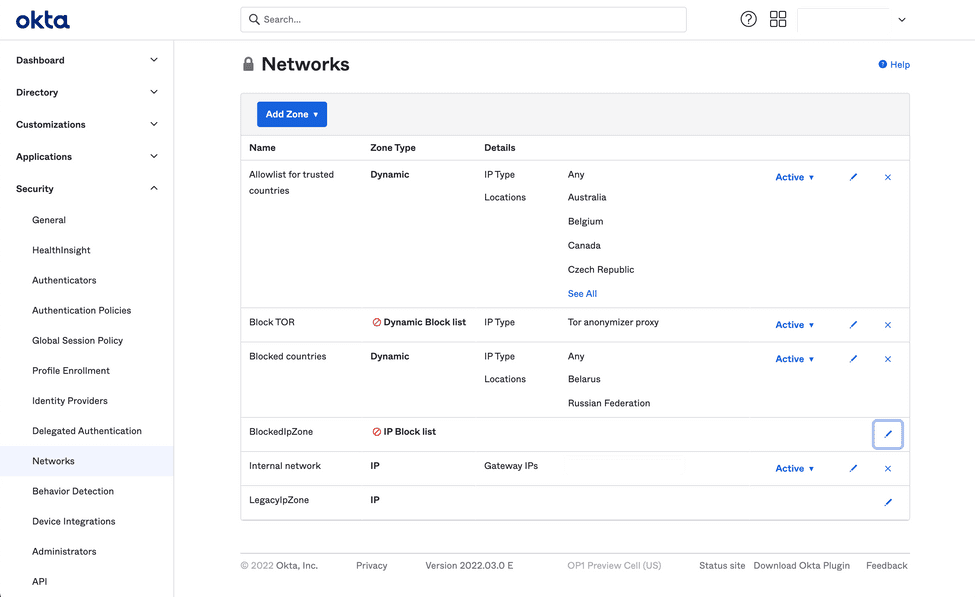

In Okta, gli elementi costitutivi di questa valutazione sono quelle che chiamiamo Network Zones.

L’amministratore può configurare una zona di rete in base all’IP (o intervallo IP). Utile quando si consente di elencare percorsi di rete attendibili o negare richieste da IP non affidabili. Le zone dinamiche di Okta fanno un ulteriore passo avanti. Si basano su una valutazione dinamica degli attributi IP. Quale paese, azienda o numero di sistema autonomo (ASN)/provider di servizi Internet (ISP) è associato a un IP. Se l’IP è associato a proxy noti come TOR o se tali proxy tentano di anonimizzare la vera fonte della richiesta. Le zone di rete possono essere prese in considerazione prima dell’autenticazione, durante l’autenticazione o in qualsiasi altro momento in cui il contesto di sicurezza di una sessione viene rivalutato.

Protection. Pre-authentication.

Gli attributi di rete possono essere valutati prima durante la preautenticazione. Ovvero quando un utente tenta di caricare una pagina di accesso di Okta nel proprio browser. Gli amministratori possono configurare un’area di rete per limitare l’accesso alla propria pagina di accesso alle posizioni attendibili da cui si aspettano che gli utenti eseguano l’accesso.

Protection. During authentication.

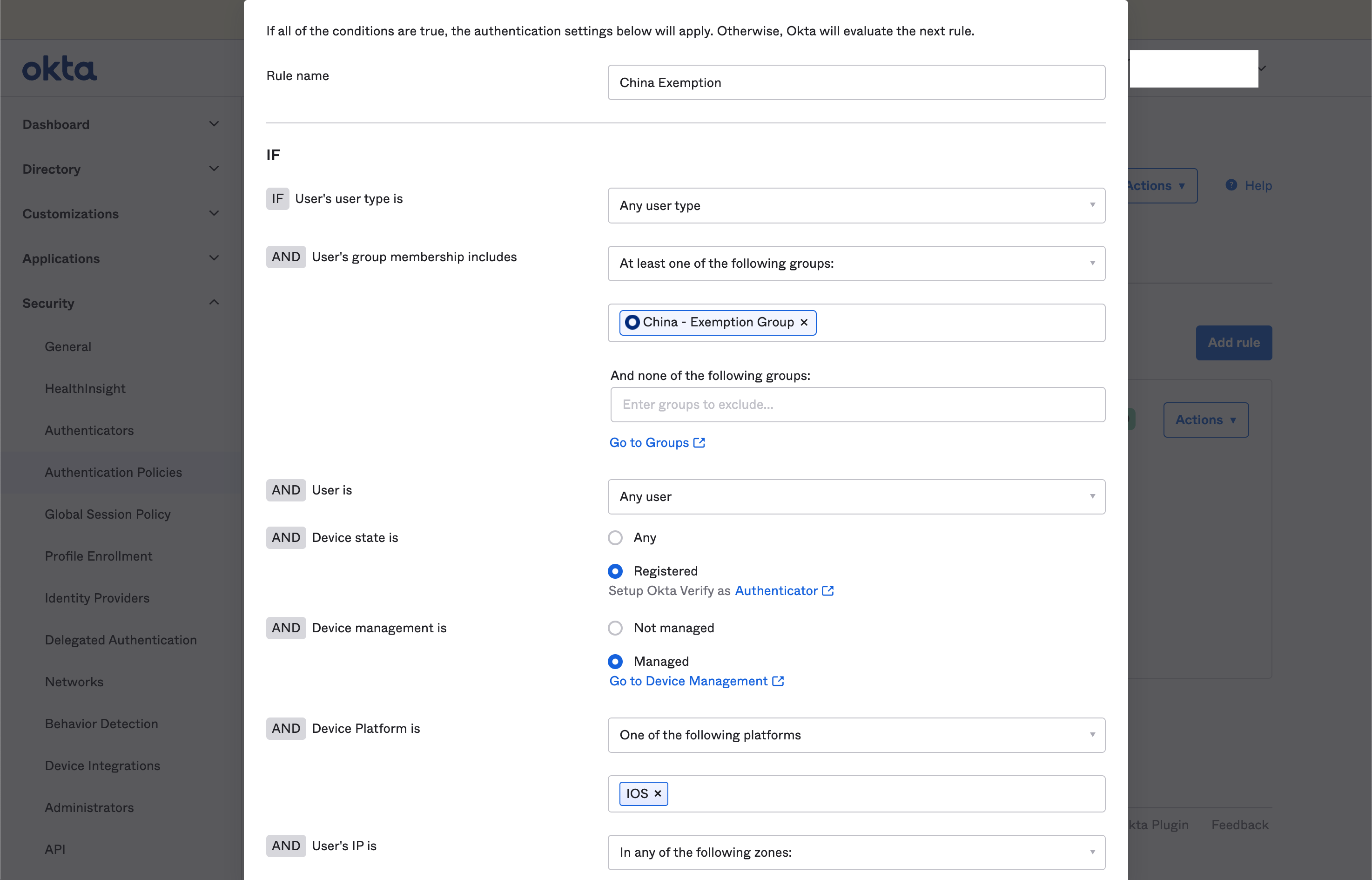

Un’azienda potrebbe scegliere di bloccare le richieste di accesso da proxy anonimi. Da ASN con una scarsa reputazione o da paesi ad alto rischio. Questo approccio è meno ideale quando è necessario fornire l’accesso ad alcuni utenti legittimi in un paese o da un ASN in cui normalmente non condurresti affari. Potresti avere un piccolo gruppo di utenti noti con un motivo legittimo per autenticarsi da un paese che altrimenti saresti considerato rischioso. In queste circostanze, le zone di rete possono essere valutate durante l’autenticazione. Un amministratore potrebbe richiedere che gli utenti che si autenticano da una o più zone di rete specifiche soddisfino un insieme aggiuntivo di requisiti di sicurezza rispetto a quelli che si autenticano da una rete attendibile.

Consulta la nostra pagina https://www.bludis.it/okta/ e non perdere le prossime puntate! Se hai bisogno di informazioni chiamaci allo 0643230077 o invia una e-mail a sales@bludis.it